|

|

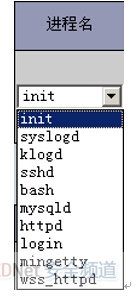

Bash漏洞来势凶猛 浪潮SSR主动防御名为“Shellshock”的Bash安全漏洞。这个漏洞被业内称为“毁灭级”,影响范围遍及全球大约5亿台服务器和其他联网设备,包括手机、路由器、医疗设备等。 如果说今年上半年最著名的系统漏洞是心脏出血(Heartbleed Bug),那么下半年影响最大的系统漏洞一定是名为“Shellshock”的Bash(GNU Bourne-Again Shell)安全漏洞。这个漏洞被业内称为“毁灭级”,影响范围遍及全球大约5亿台服务器和其他联网设备,包括手机、路由器、医疗设备等。以Linux和Unix为基础的操作系统都有可能受到影响,威胁到约占全球51%的网站。这个漏洞允许黑客向网络服务器发出遥控指令,因此存储在服务器的隐私信息很容易被从受影响的服务器中窃走。 Bash漏洞因何可怕 Shellshock被称为“毁灭级”,在通用安全漏洞评分系统(CVSS)被评为10.0,而10.0已经是该评分系统的最高评级。它危险的原因在于攻击者可以很容易地利用它进行破坏。 Shellshock为远程解析命令执行漏洞(CVE-2014-6271),可以直接在Bash支持的Web CGI环境下远程执行任何命令。这也就使得一些路由器、堡垒机、VPN等网络设备将会成为重灾区,另外各大Linux发行版和Mac OS X系统都受影响,甚至Android也会受到影响。 从时间上来看,从漏洞披露到Shellshock蠕虫病毒出现,仅仅只经历了一天时间,时间间隔非常短。在这样短的时间里,给所有可能被感染的系统升级补丁是不现实的事情,进一步加剧了该漏洞的可怕程度。 Shellshock如何工作 Shellshock出现的核心原因在于在输入的过滤中没有严格限制边界,也没有做出合法化的参数判断。目前的Bash使用的环境变量是通过函数名称来调用的,导致漏洞出问题是以“(){”开头定义的环境变量在命令ENV中解析成函数后,Bash执行并未退出,而是继续解析并执行该命令。 这个漏洞本身是不能够直接导致远程代码执行的,如果要达到远程代码执行的目的,必须要借助第三方服务程序作为媒介才能够实现。如果攻击者无法执行导出环境变量ENV值的操作,也就从根本上杜绝了危险的发生。浪潮SSR恰恰可以满足这个需求,从而将Shellshock漏洞的危险有效隔离。  CVE-2014-6271漏洞实现远程代码执行原理图 浪潮SSR主动防御化解漏洞风险 浪潮SSR操作系统安全增强系统(简称“浪潮SSR”)是浪潮基于操作系统内核层开发的安全加固软件,可以从根本上免疫各类病毒、木马和黑客攻击,化解Shellshock的带来的系统风险。 SSR能够免疫病毒木马,抵御黑客攻击的根本原因在于其采用的ROST技术对系统中的文件、注册表、进程、网络、服务、帐户等多方面进行防护构建立体防护体系,核心在于“强制访问”。 SSR的文件强制访问控制分为两个部分:一部分是基于用户对文件的访问控制,另一部分是基于进程对文件的访问控制。在针对用户的访问控制中,SSR默认禁止所有用户绑定端口以及远程连接网络资源,这样可以防止非法取得控制权限的黑客制造系统的隐蔽信道以及窃取网络资源。针对进程的访问控制问题,SSR提供了一套机制可以使一些重要的进程不被任何人异常终止。SSR成功安装后,系统的核心层已经与Linux紧密结合,系统的根目录文件得以防护。 在本次Bash漏洞中,因为Bash脚本基于bin根文件下,当SSR安装后,根目录bin默认是被防护的,无法执行导出环境变量ENV值,也就保证了系统不会受到病毒的侵害。  系统进程名截图 如系统进程名截图所示,可以看到Bash也在SSR防护范围内,攻击者无法执行函数命令,可以有效阻止了攻击行为的发生。 如果说“打补丁”的方式是被动弥补,那么SSR的方式则是主动防御,把危险化解在尚未出现之前。SSR只允许可信的帐户和进程访问被保护资源,即使恶意代码利用漏洞获取了系统的权限,也不能破坏系统文件和植入木马,从而降低了从“零日漏洞”发现到用户打上补丁之间这段“真空期”的安全风险,同时允许用户延迟补丁部署,推迟到定期修补周期进行修补。 责编:李玉琴  微信扫一扫实时了解行业动态 微信扫一扫实时了解行业动态 著作权声明:畅享网文章著作权分属畅享网、网友和合作伙伴,部分非原创文章作者信息可能有所缺失,如需补充或修改请与我们联系,工作人员会在1个工作日内配合处理。 |

最新专题 |

|

|